Клауди Вебер — старший советник по программам в Государственном департаменте США, якобы связалась со мной по электронной почте в мае, чтобы обсудить «недавние события», скопировав нескольких своих коллег. Это не было бы необычно для моей работы, но вот что действительно необычно — Клауди не существовало, как и ее коллег с адресами Госдепартамента. Это была часть тщательно спланированной попытки взломать мой аккаунт Gmail, и, кажется, она увенчалась успехом.

Для профессиональных наблюдателей за Россией, таких как я, нежелательное внимание в сети — это часть работы. Грубые попытки взломов и фишинга происходят постоянно, и время от времени мы сталкиваемся с чем-то действительно новым или хитроумным. В 2019 году я обнаружил онлайн-кампанию обмана, использующую LinkedIn, которая стала первым задокументированным случаем использования лица, сгенерированного с помощью deepfake, в такой операции. Пару лет спустя хорошо продуманная попытка фишинга чуть было не заставила меня кликнуть на обманную ссылку, которая казалась напоминанием о встрече от моего настоящего, реального окулиста.

Но усилия Клауди отличались. Операторы за этим именем тщательно и кропотливо собрали несколько столпов правдоподобия и, в отличие от предыдущих случаев, не допустили ни одной ошибки. Например, они явно знали, что первым делом я напишу ее «коллегам» на их адреса state.gov, чтобы проверить их существование — но они также знали, чего я не знал, что почтовый сервер Госдепартамента США принимает все входящие сообщения и не показывает ошибку, если вы пишете несуществующим людям.

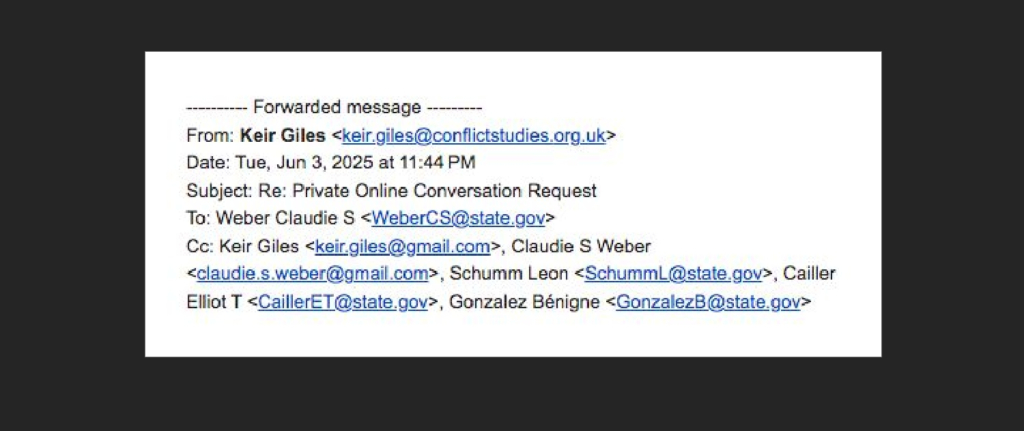

Электронное письмо Клауди Вебер с ее фальшивыми коллегами с адресами Госдепартамента США.

Затем последовал медленный, терпеливый и в конечном итоге успешный процесс, в ходе которого меня убедили открыть доступ ко всем моим письмам.

Взлом моего почтового аккаунта подробно описан Университетом Торонто в Citizen Lab, организацией, занимающейся защитой гражданского общества от подобных кампаний государства, и вы можете прочитать некоторые из переписок с «Клауди» в их отчете. Группа Threat Intelligence от Google также сообщила об операции и связала ее с другими, которые они предположительно ассоциируют с российской Службой внешней разведки.

Атака использовала функцию в Gmail и других приложениях, называемую паролем приложения, или ASP. Это способ создания специального пароля, чтобы можно было использовать старые или менее безопасные приложения, которые не поддерживают современные протоколы безопасности.

И вот в чем проблема: ASP — это широко доступное средство обхода всех мер безопасности, которые нам настоятельно рекомендуют обеспечить, таких как получение кодов подтверждения на наш телефон. Эта функция поддерживается Microsoft, Apple, Google и другими платформами как, казалось бы, рутинное техническое решение, когда другие системы безопасности не работают, с минимальными или отсутствующими предупреждениями для пользователей о том, насколько опасным может быть такой инструмент.

Важно, что взлом не использовал какую-либо техническую уязвимость в программном обеспечении. Как указала Google, в Gmail не было недостатка; вместо этого злоумышленники злоупотребили легитимной функциональностью. Это верно: настройка ASP работала именно так, как задумано. Атака сработала, убедив меня настроить маршрут в мой аккаунт, который встроен по дизайну, а не обманув систему безопасности и проникнув внутрь. В самом буквальном смысле, эта задняя дверь в наши почтовые ящики — не ошибка, а особенность.

Но здесь есть проблема. То, что существует широко доступная возможность обойти современные меры безопасности и открыть свой аккаунт, стало неожиданным открытием не только для меня, но и для всех, с кем я говорил, кто не глубоко погружен в безопасность в сети.

Уведомление о пароле приложения от Google.

Таким образом, когда Google говорит, что «нет уязвимости, связанной с паролями приложений Google», это, опять же, технически верно, но потенциально очень вводит в заблуждение с точки зрения того, насколько легко ASP могут быть использованы — как это продемонстрировал мой случай и, возможно, многие другие. (Кажется, я первый человек, который публично заявил о том, что стал целью такой атаки, но я уверен, что не последний.)

Как также указала Google, пользователи получают уведомление по электронной почте, когда создают один из этих паролей. Но это мало полезно, когда вы уже знаете, что создали его, независимо от того, были ли вы обмануты, чтобы сделать это.

Потому что все работало, как задумано, я не мог увидеть, что что-то было не так. В заслугу Google следует отметить, что именно их системы безопасности в конечном итоге заметили, что что-то было не так, и заморозили мой аккаунт. После восстановления моего аккаунта я нашел уведомление, скрытое глубоко в настройках безопасности, о входе с подозрительного адреса — датированное восемью днями до того, как Google заблокировала мой аккаунт без предупреждения.

Платформы ужесточили цифровую безопасность, оставив возможность использовать ASP для подключения, как если бы вы установили тяжелые новые замки на входную дверь, но оставили боковую дверь широко открытой для тех, у кого нет ключей. Мой случай вызвал значительное внимание в СМИ, специализирующихся на кибербезопасности. Организации, отличные от Google, естественно, более охотно признают проблему безопасности. Как вежливо отметила компания Sophos в предупреждении для клиентов 18 июня: «Потенциальное влияние создания пароля приложения и предоставления его третьей стороне не ясно в процессе создания».

Другими словами, действительно помогло бы предупреждение в процессе настройки ASP о том, что они из себя представляют и что делают, что могло бы предупредить меня о происходящем. Google правильно указала, что в их справочных материалах есть предупреждение в этом духе. Но это не помогает, если вы не обращаетесь к этим справочным материалам — потому что, как в моем случае, ваш злоумышленник любезно предоставил аутентичный на вид мануал, чтобы провести вас через процесс.

Настоящие герои этой истории — в Citizen Lab, особенно эксперт по приватности и безопасности Джон Скотт-Рейлтон. Именно Джон вместе с журналистами Reuters Рафаэлем Саттером и Джеймсом Пирсоном помогли мне собрать воедино, что произошло, когда все, что я видел, это то, что Google заморозила мои аккаунты (и в одном случае, сообщая мне, что это было из-за «нарушений политики»). И именно они использовали свои профессиональные контакты в Google, чтобы попытаться помочь мне вернуть контроль.

Citizen Lab называет себя «междисциплинарной лабораторией», сосредоточенной на исследованиях в области информационных технологий и прав человека. Но их расследования цифрового шпионажа против гражданского общества и их усилия по защите конфиденциальности граждан и других прав от корпораций и государственных агентств неоценимы для людей, таких как я, которые указывают на злоумышленников, таких как российское государство, но не имеют поддержки мощных правительств или институтов за собой.

Несколько человек спросили меня, беспокоюсь ли я о том, что злоумышленники сделают с сообщениями, которые они скопировали из моего аккаунта. Один ожидаемый следующий шаг — это использование украденных писем в атаке типа hack-forge-dump, где хакеры передают их западным прокси или симпатизантам России для распространения в качестве «утечки», направленной на дискредитацию противников Москвы.

В 2023 году, когда шотландский парламентарий и критик России Стюарт Макдональд подвергся аналогичной атаке, прошло менее 48 часов после его объявления о том, что он был взломан Россией, как британский активист Крейг Мюррей похвастался, что он получил электронные письма Макдональда.

Так называемая утечка обычно представляет собой смесь подлинных сообщений и файлов, некоторые из которых изменены, а другие просто выдуманы — плюс часто вредоносное ПО и вирусы, чтобы заразить любого, кто достаточно любопытен, чтобы их загрузить. Цель может быть в том, чтобы представить меня и организации, с которыми я работаю, как шарлатанов, неонацистов, шпионов, развратников, наркоманов или мучителей щенков, или все вышеперечисленное. Но это означает, что нет смысла беспокоиться о чем-то потенциально компрометирующем в моих электронных письмах — если хакеры не найдут то, что они ищут, они все равно это создадут.

На данный момент тролли и рупоры России в социальных сетях уже заняты своей версией того, кто я и что произошло. Существует устоявшийся шаблон, когда через 24 часа после какого-либо события их сценарии выходят для распространения — и после этого те же самые строки повторяются почти слово в слово через разные СМИ и разные языки. Некоторые реальные персонажи в российском бизнесе также ликуют от «веселого» взлома. Но это не сильно отличается от фонового шума лжи и оскорблений, которые кто-то в моей области работы принимает как должное.

Что гораздо более важно в этом случае, так это то, сколько других людей по всему миру могут быть подвержены такому же риску безопасности и ничего об этом не знать. Теперь, когда мощь этого инструмента была продемонстрирована, исследователи в области кибербезопасности ожидают, что он будет использоваться гораздо шире. Это означает, что он может быть использован не только против людей, которые сделали себе врагов в России, таких как я, но и против обычных пользователей, которые могут не считать себя подверженными риску. И это может быть связано с киберпреступностью, низкоуровневым шпионажем или просто сведением счетов.

Хакеры тщательно собрали правдоподобную историю.

В моем случае злоумышленники потратили невероятное количество времени, усилий и терпения на создание этой аферы. По какой-то причине они решили, что я того стою — или, возможно, они просто были разочарованы после стольких предыдущих неудачных попыток за столько лет.

Но любой, кто не так автоматически осторожен, как я — возможно, потому что он не находится в такой сфере деятельности, которая регулярно делает его мишенью — может быть обманут гораздо менее сложной кампанией обмана. У нас, вероятно, все есть друзья и родственники, особенно пожилые, которые были обмануты мошенниками, которые, оглядываясь назад, казались явно очевидными.

Если они знают как, читатели должны проверить, был ли на их аккаунтах установлен такой пароль. Если они обеспокоены, существуют такие варианты, как Программа расширенной защиты от Google, которая блокирует этот метод атаки и некоторые другие. Но в любом случае Google и другие компании должны убедиться, что риск этой функции аккаунта более широко понятен обычным пользователям.

Когда атаки успешны, также важно, чтобы больше людей говорили о них. Понятно, что люди, которых обманули таким образом, иногда не хотят выходить вперед и делиться деталями. Любой, кто менее толстокож, чем я, может почувствовать смущение — и немного глупо, что его обманули. Но важно делиться как можно большим количеством информации. Наша коллективная безопасность стоит намного больше, чем индивидуальное смущение одного человека.